Filtración y Fuga de Datos: Estrategias y prácticas para evitarlo

En los últimos días en Argentina, varios diarios nacionales publicaron noticias sobre la filtración de datos del RENAPER y de la Agencia Nacional de Vialidad.

Algunos medios titularon acertadamente “Publican la Base de Datos del Renaper”, otros menos avezados en el tema, “Hackearon la Base de Datos…”.

Hablando en términos de ciberseguridad, el filtrado de datos y la fuga de datos tienen distintos mecanismos. El filtrado de datos hace referencia al ataque a un servicio, web, sistema, base de datos. Mientras que la fuga de datos ocurre sin mediar un ataque, por implementación deficiente de medidas de seguridad, accesos mal otorgados y claves débiles, ausentes o por defecto, entre otros. Lo cierto es que de las dos formas, los datos se ven comprometidos.

Los especialistas citados para opinar sobre el tema, recomendaron a las instituciones que utilizan los servicios de estas organizaciones cambiar las contraseñas. Una empresa especializada en el tema aclaró que no hubo hackeo y que es imposible la obtención del volumen de datos citado en las notas en un solo día. Las soluciones propuestas por los especialistas están bien pero son parciales.

Desde VR4 queremos compartir nuestro enfoque a través de algunos consejos clave:

- Implementa una política sólida de Seguridad de la Información alineada a tu negocio, con objetivos claros y medibles.

- Implementa una política de contraseñas fuertes en todos tus sistemas.

- Gestiona, controla y revalida los accesos de todos los usuarios periódicamente.

- Utiliza MFA en accesos externos y sistemas críticos.

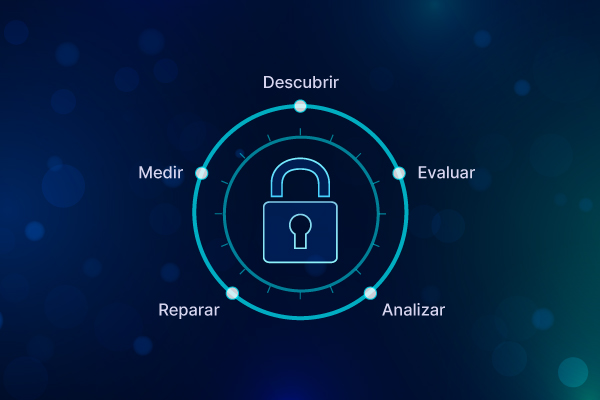

- Gestiona vulnerabilidades y ejecuta hardening de todas las plataformas.

- Segmenta tu red.

- Define y prueba un procedimiento de respuesta a incidentes.

- Gestiona riesgos.

- Capacita al personal en seguridad de la información: siempre la capa 8 es el eslabón más débil.

- Verifica la efectividad de tus controles de seguridad desde adentro y periódicamente desde la vista de un tercero.

Por último, pero no menos importante, hay un par de puntos adicionales a considerar:

- Las herramientas de seguridad mal implementadas o sin los controles y la administración adecuada, por más costosas que sean, pueden dejarte vulnerable.

- Elaborar una política o procedimiento es esencial, pero su efectividad solo se logra al implementarla, controlarla y medirla en la práctica, más allá de ser solo un documento para cumplir con requisitos formales.

Si necesitas asesoramiento adicional o apoyo en materia de ciberseguridad, comunicate con nuestro equipo especializado a [email protected]